Solution de sûreté et sécurité ARD

Sommaire :

- Pourquoi installer une solution de sûreté et sécurité ?

- Pourquoi choisir les solutions ARD ?

– Solution modulaire et évolutive

– Solution sécurisée

– Solution SaaS

– Interopérabilité

– Expertise et proximité - Quelles sont les solutions proposées par ARD ?

– Contrôle d’accès

– Détection d’intrusions

– Vidéosurveillance et vidéoprotection

– Interphonie et Visiophonie

– Supervision graphique

– Gestion des visiteurs

Protégez vos locaux et vos usagers efficacement

La sécurité est une préoccupation majeure pour toutes les entreprises et les administrations de nos jours. Que ce soit pour protéger les biens ou les personnes, il est crucial d’avoir une solution de sûreté et de sécurité fiable et efficace. En effet, les risques peuvent survenir à tout moment et il est donc important de se protéger de manière proactive.

La solution de sûreté englobe les notions de contrôle des accès, de détection d’intrusion, de vidéoprotection, d’interphonie, de supervision centralisée, de gestion de visiteurs ou encore de gestion des badges et des usagers. D’autres fonctionnalités peuvent venir enrichir la solution. Le déploiement de ces fonctionnalités peut s’effectuer à l’initialisation du projet ou dans un second temps.

Au coeur de la solution, deux logiciels désormais disponibles en mode SaaS

Pourquoi installer une solution de sûreté et sécurité dans votre établissement ?

La sécurité est un enjeu crucial dans les établissements tels que les administrations, les entreprises, les lycées, collèges, universités et les établissements de santé. L’installation d’un système de sûreté est nécessaire pour dissuader les intrusions, éviter les vols (des biens ou des données) et assurer la sécurité des employés, des visiteurs et de tous les autres usagers.

Quelle est la différence entre sûreté et sécurité ?

Ces deux notions sont souvent confondues, mais elles se différencient par la nature des risques contre lesquels elles luttent.

La sûreté correspond aux mesures déployées pour protéger les biens et les personnes contre les actes de malveillance (dont l’origine est donc volontaire). La sécurité, quant à elle, consiste à protéger les biens et les personnes mais dans le cas d’accidents ou de catastrophes naturelles (dont l’origine est involontaire)

La protection des biens

Les biens d’un établissement privé ou public doivent être protégés avec une solution de sûreté efficace pendant et en dehors des horaires d’ouverture. Les systèmes de sécurité modernes permettent une protection en temps réel grâce à des solutions de contrôle d’accès, d’intrusion et de vidéoprotection. En cas de tentative d’intrusion, une alerte est immédiatement envoyée aux services de sécurité pour une intervention rapide.

La protection des personnes

La sécurité des personnes est une préoccupation primordiale pour les établissements publics et privés. Les solutions de sûreté modernes permettent une surveillance constante des lieux, grâce à des lecteurs de badges sur les accès, des caméras de vidéoprotection haute résolution sur les zones sensibles et des détecteurs intrusions. Les interphones permettent également de contrôler les entrées et sorties de personnes dans l’établissement si ces dernières ne sont pas déclarées dans la solution ( visiteurs par exemple). En cas de problème, les services de sécurité sont immédiatement alertés pour une intervention rapide.

Pourquoi choisir les solutions ARD ?

Une solution modulaire et évolutive.

Que l’installation présente 1 porte à sécuriser ou 10000, les besoins en termes de sûreté peuvent évoluer dans le temps. ARD Access offre l’avantage d’être une solution modulaire et évolutive.

Nos clients peuvent équiper, dans un premier temps, quelques portes avec de lecteurs de contrôle d’accès puis évoluer, dans un second temps, vers l’équipement de centaines de portes, un site distant à protéger, voire des caméras de vidéoprotection ou encore des solutions de détection d’intrusion …. ARD Access évolue et accompagne ainsi ses clients au fil des années sans remettre en cause la solution logicielle initiale.

Une solution sécurisée.

Dans une époque où les enjeux en termes de sécurité et de cybersécurité sont très importants, ARD apporte une attention toute particulière sur ces points. Compatible avec les technologies de badges les plus sécurisées (Desfire, CPS, CPX, JavaCard…) et offrant une architecture répondant aux exigences de l’ANSSI niveau 1, ARD est en mesure de vous conseiller et vous accompagner pour vous proposer la solution la plus adaptée à vos besoins.

Le mode SaaS – L’infrastructure informatique hébergée dans le cloud.

Pour vous recentrer sur votre cœur de métier et diminuer vos coûts d’investissement liés aux matériels et à la maintenance des matériels informatiques.

Dans un monde en constante évolution, il est essentiel de s’adapter aux nouveaux besoins des clients. C’est pourquoi, en plus de proposer ses solutions en mode “On premise” c’est-à-dire avec un serveur physique installé chez ses clients, ARD propose désormais ses solutions de sûreté en mode SaaS (Software as a Service). Le logiciel est alors hébergé dans l’infrastructure réseau ARD dans le cloud.

Les solutions ARD sont alors proposées sous forme d’abonnement comprenant l’usage des logiciels, l’assistance à l’exploitation, les mises à jour, les sauvegardes, la maintenance et la hotline logicielle.

Notre solution permet d’installer des équipements de sécurité avec un investissement initial réduit. Les clients peuvent accéder à leurs équipements de sécurité 24H/7J depuis n’importe quel support connecté à Internet, grâce à une interface unique, ergonomique et simple à utiliser. Un simple navigateur type Chrome ou Edge suffit pour exploiter notre solution.

Une solution client léger.

ARD Access est une solution Full web qui s’exploite au travers d’un navigateur internet. Cela offre plusieurs avantages :

- Pas d’installation à effectuer sur les postes des usagers, une simple URL permet de se connecter à ARD Access et à son interface de supervision à distance.

- Le déploiement de la solution est centralisé. L’installation se fait uniquement sur le serveur client dans le cas d’un déploiement “On Premise”. Dans le cas d’une solution en mode SaaS, aucun déploiement n’est nécessaire chez le client pour avoir accès à l’interface de supervision.

- La mise à jour de la solution est facilitée. Pas d’intervention nécessaire sur chaque poste client pour faire évoluer la solution. Une mise à jour du serveur suffit.

- La mobilité des usagers est totale. Quel que soit le lieu où ils se trouvent, ils peuvent se connecter à l’interface d’exploitation.

Que ce soit en termes de coût d’infrastructure ou de maintenance, la solution ARD Access offre un avantage indéniable !

Interopérabilité de nos solutions – De nombreuses passerelles

ARD Access est probablement le logiciel de supervision de sûreté le plus ouvert du marché. En effet, sa construction autour de technologies Open Source et de Web Services lui permet de s’interfacer aisément avec tout logiciel métier tiers.

Développez et complétez votre application – Nous vous fournissons les fonctions à intégrer !

ARD Access fournit également un jeu d’API très complet permettant à n’importe quel logiciel tiers de venir pousser ou récupérer des données de la solution.

ARD Access fournit également un jeu d’API très complet permettant à n’importe quel logiciel tiers de venir pousser ou récupérer des données de la solution.

Beaucoup d’interfaces sont disponibles, parmi lesquelles :

- Gestion des casiers à clés : Traka Web, Ecos Systems, …

- Vidéoprotection : ARD Video, Camtrace, Milestone XProtect, Hikvision, VisiMax CASD, …

- Gestion de l’authentification : SSO CAS, SSO AzureAD, …

- Gestion des calendriers : Octime, ADE Campus, Pronote, …

- Gestion des ressources : ARD Booking, Heberg3, Affluences, Id’Access Booking Web, CoSoft, Instant booking, Sharing Cloud, Office 365, Ypareo, annuaire LDAP …

- Gestion hôtelière : CHR365

- Gestion des usagers/utilisateurs : import/export automatique CSV, Charlemagne, annuaire Azure AD, …

- Hypervision/Supervision/Contrôle : APPvision/Prysm, SMS Partner, visualisation Affluence, …

- Interaction avec la GTB : Modbus TCP/IP

- Gestion des parkings : Scheidt-Bachmann, Accor, Sharvy, …

- Interaction avec la monétique : ARD GEC Monétique

- Gestion des ascenseurs : OTIS, Mitsubishi, …

- Intégrations mécatronique : Assa Abloy, SimonsVoss, Dom Security, …

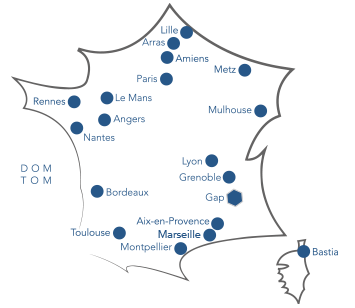

Expertise ARD et proximité

ARD est un expert français en solutions de sûreté et sécurité depuis 40 ans. Elle a acquis une grande expertise dans ce domaine en développant des solutions logicielles de sûreté innovantes (contrôle d’accès, détection intrusion, vidéoprotection et supervision) et en fabriquant ses propres produits électroniques et mécaniques. En intégrant à son offre la gamme d’interphones et de vidéophones de la marque BAS-IP, ARD offre désormais la solution globale de sûreté à ses clients.

Afin d’offrir à ses clients un service de proximité, les équipes ARD sont réparties sur tout le territoire national. Ses équipes techniques ainsi que son réseau de partenaires formés et agréés, accompagnent ses clients dans la mise en place de ses solutions afin de leur offrir la meilleure satisfaction.

Certifié ISO 9001 et ISO 45001, ARD met la qualité de service et la satisfaction clients au cœur de ses préoccupations.

Quelles sont les solutions proposées par ARD ?

Le cœur de notre solution est constitué de deux logiciels “FullWeb”. Les deux sont disponibles en mode SaaS.

ARD Access – Le contrôle d’accès et la détection d’intrusion

La solution de supervision de sûreté ARD Access est une suite logicielle de supervision et de sécurisation des bâtiments. Complètement modulaire, elle couvre notamment les besoins de contrôle des accès extérieurs ou intérieurs, de détection d’intrusion, de vidéoprotection, d’interphonie ou de gestion des alarmes techniques.

ARD Video – La vidéoprotection

La solution de vidéoprotection ARD Vidéo est entièrement unifiée sur IP et offre un ensemble complet de fonctionnalités. Elle est innovante, orientée vers l’avenir et dotée d’une sécurité renforcée, tout en étant facile à utiliser, performante et accessible en ligne. Elle offre des fonctions de recherche intelligente permettant de trouver, en quelques secondes l’origine d’un problème.

Gestion et contrôle d’accès physique

Le contrôle d’accès physique est la solution de sécurité permettant de limiter et de contrôler les accès, qu’ils soient piétons ou véhicules, à vos bâtiments ou vos sites en fonction des droits attribués à chaque utilisateur. Les systèmes de contrôle d’accès physiques d’ARD permettent de gérer et de contrôler l’accès des collaborateurs, des clients, des usagers et des visiteurs de manière optimale.

Notre solution gère un grand nombre de matériels d’accès via :

- des lecteurs connectés (ARD C3)

- des béquilles et des cylindres radio (Assa Abloy, SimonsVoss, Dom Security, …)

- des lecteurs tiers (biométrie, UHF, …)

- accès par smartphone AR Mobile ID

Nous sommes en mesure de mixer les technologies au sein d’une même installation.

Des modules complémentaires tels que la gestion de visiteurs et des connecteurs avec d’autres applications sont disponibles tels que la réservation de salles, les emplois du temps, les plannings, les logiciels de gestion hôtelière, les solutions de coworking etc. (Cf. Interopérabilité de nos solutions)

Du multisite et une gestion centralisée – Un seul serveur suffit !

La solution permet une supervision multi-site évoluée. Tous les événements sont centralisés et mémorisés en base de données. Ils sont consultables depuis la fenêtre de supervision globale organisée en journaux : Journal « Accès » : Fil de l’eau, historique et alarmes de contrôle d’accès.

Vous êtes libre d’étendre votre solution en s’appuyant sur le même serveur. Du cloisonnement est possible afin de faciliter l’exploitation de vos gestionnaires !

Détection intrusion

Les systèmes de détection intrusion ARD apportent une sécurisation supplémentaire et permettent une surveillance constante de l’établissement notamment en dehors des heures d’ouverture. Des capteurs (ou détecteurs) détectent toute intrusion ou tentative d’intrusion. En cas de détection, le système déclenche des alarmes (sirène, ..) et envoie une alerte immédiate aux services de sécurité et télésurveilleurs pour une intervention rapide.

Nos contrôleurs sont également de véritables centrales intrusion auxquelles sont raccordées de multiples équipements :

- détecteurs de toute nature : volumétriques, Infrarouge, bris de vitre, contacts de porte, etc.,

- sirènes

- terminaux de mise sous et hors alarme, éjection de points.

- télétransmetteur RTC, IP ou GSM pour le raccordement à une société de surveillance.

Utilisés à la fois pour le contrôle d’accès et la détection d’intrusion, nos contrôleurs permettent de simplifier et optimiser la mise en place de notre solution.

Pour les installations nécessitant la norme NFA2P, nos logiciels intègrent également la gamme Galaxy (Honeywell).

Basés sur nos contrôleurs ou sur la gamme Galaxy, le dispositif d’intrusion est entièrement paramétrable et supervisé par logiciel.

Vidéoprotection

Les systèmes de vidéoprotection ARD Video offrent une surveillance constante et en temps réel de l’établissement. Les caméras haute résolution permettent de visionner en temps réel les locaux et de détecter tout comportement suspect.

ARD propose une gamme de serveurs d’enregistrement (NVR) adaptée à votre besoin ainsi que de nombreuses fonctionnalités. Le VMS (Vidéo Software Manager) est intégré à nos NVR et permet un accès en “FullWeb” depuis le navigateur de votre poste de gestion.

Le VMS facilitera la surveillance, l’élucidation et l’exploitation de votre site en vidéoprotection.

ARD implémente des passerelles entre le contrôle d’accès et la vidéoprotection (flux, alarmes et scénarios).

Le principe est basé sur une association entre des événements de contrôle d’accès et détection intrusion avec les moyens offerts par la vidéosurveillance. A noter que la passerelle est bi-directionnelle : la source des évènements peut provenir de la vidéosurveillance et activer une alarme dans le contrôle d’accès.

Le système de contrôle d’accès et le système de vidéoprotection fonctionnent ainsi en parallèle tout en échangeant en temps réel des informations généralement reportées dans les écrans de supervision et historisées (ex : horodatage des alarmes dans les vidéos, déclenchement de scénarios divers, relecture d’enregistrement, etc.).

Interphonie et Visiophonie

Les systèmes d’interphonie et de visiophonie permettent une gestion optimale des entrées et sorties de personnes dans l’établissement. L’interphone est souvent le premier élément que vos visiteurs actionnent en arrivant sur le site. Les visiteurs peuvent ainsi être identifiés avant d’entrer dans l’établissement.

Connectés au contrôleur d’accès, ils permettent à ARD Access de piloter l’ouverture de la porte à distance depuis le poste opérateur. ARD propose les solutions de son partenaire BAS-IP mais peut intégrer d’autres marques sur demande.

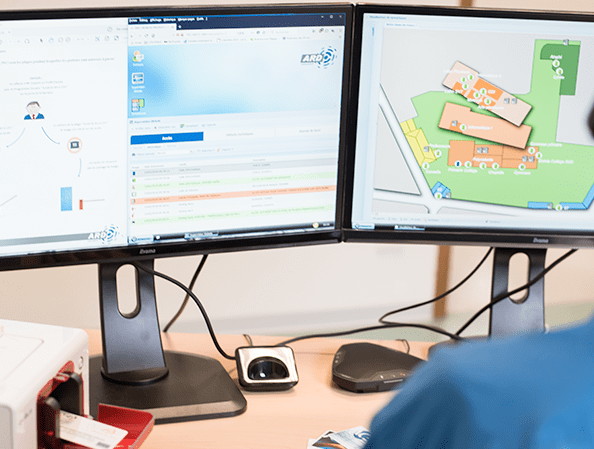

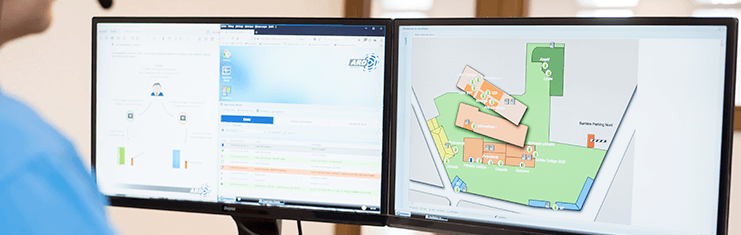

Supervision graphique et commandes à distance

La supervision graphique permet de surveiller et piloter en temps réel les différents équipements de sécurité. Cette solution permet une gestion centralisée de l’ensemble des équipements de sûreté et permet une réactivité optimale en cas d’alerte.

La supervision de l’ensemble des évènements et alarmes, qu’ils soient liés au contrôle des accès, à la détection intrusion, à la vidéosurveillance, à l’interphonie, au système lui-même ou au matériel, fait partie intégrante d’ARD Access. Tous les événements sont mémorisés en base de données et consultables depuis la fenêtre de supervision globale organisée en journaux.

En complément de cette supervision globale, ARD Access intègre un puissant mécanisme d’édition de plans graphiques animés. Le gestionnaire peut ainsi créer un nombre illimité de plans et y insérer des objets sélectionnés depuis la base d’objets intégrée.

Gestion des visiteurs

Accueillir des visiteurs demande de l’organisation et peut potentiellement exposer à des risques. Historiquement traité à l’aide de formulaires papiers que les visiteurs signaient à la réception, l’accueil de visiteurs s’est modernisé et devient une activité essentielle de contrôle d’accès. Avec le module Gestion de visiteurs d’ARD Access, vous pourrez gérer toutes les fonctions liées à la venue de visiteurs :

- Gestion en toute simplicité des arrivées et départs des visiteurs

- Gestion du temps de présence des visiteurs

- Visio en temps réels des visites en cours et révolues.

- Maîtrise du flux des visites

- Génération d’identifiants (QR Code, …) et envoi des invitations par mail

- Connecteur disponible avec Outlook pour créer automatiquement la visite avec autorisation d’accès à une salle contrôlée en accès le temps de la réunion …

Le module gestion des visiteurs ARD Access vous permet ainsi de gagner en modernité, en efficacité tout en sécurisant parfaitement le parcours visiteurs. Ce module enrichit les API de ARD Access et ajoute de nouveaux exports de statistiques. La borne d’accueil est également disponible ! Interfacée à ARD Access, elle automatise et fluidifie l’accueil des visiteurs sans intervention humaine.

En conclusion, les solutions globales de sûreté et de sécurité d’ARD sont des solutions fiables, efficaces et évolutives permettant une protection optimale et globale des biens et des personnes. Grâce à notre présence sur tout le territoire et notre expertise, nous proposons des solutions adaptées à tous les types d’établissements. La sécurité est une préoccupation majeure de notre entreprise et nous nous engageons à offrir un service de proximité et de qualité à tous nos clients.